MAPA CONCETUALES CON CMAPTOOLS

MEDIOS DE TRANSMICION

TARGETA DE NIC (NETWORK INTERFACE CARD)

ETHERNET

LA MAC

RED INALAMBRICA

CLASIFICACIÓN DE REDES

INFORME DE TEMAS VISTOS EN LA CLASE

ELABORACIÓN DE CONEXIONES CROSS-OVER Y PUNTO A PUNTO

Se realizaron dos conexiones de tipo cross-over de acuerdo y de tipo punto a punto de acuerdo a la norma 568B-568B; sobre cables de tipo par trenzado UTP Cat5, estas conexiones se realizaron con conectores tipo RJ-45. En las siguientes figuras podemos ver la configuracion que se utilizo para diseñar las conexiones de los cables:

| N° PIN | 568A | 568B | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 1 | BLANCO-VERDE | BLANCO-NARANJA | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 2 | VERDE | NARANJA | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 3 | BLANCO-NARANJA | BLANCO-VERDE | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 4 | AZUL | AZUL | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 5 | BLANCO-AZUL | BLANCO-AZUL | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 6 | NARANJA | VERDE | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 7 | BLANCO-CAFE | BLANCO-CAFE | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 8 | CAFE |

CAFE

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

568B

568A

Los materiales utilizados fueron cable par trenzado tipo UTP Cat5, pinza ponchadora para conector RJ-45.

ELABORACION DE CONEXIONES VNC SOLDABLES PARA CABLE COAXIAL

Se realizo conexión de conectores tipo VNC macho soldables para cable coaxial tipo RG-59los materiales utilizados fueron pasta para soldar, estaño, cautin y navaja tipo cuter. En la siguiente figura se aprecia la estructura del cable coaxial.

estructura del cable coaxial

CONFIGURACION PARA PONER EN RED Y COMPARTIR RECURSOS CON LA PC

Para la configuración de las conexiones de las computadoras e impresora y compartir recursos entre estas se modificaron los parametros TCP/IP, se asignaron un rango de direccionesIP; 192.168.137.10,IP; 192.168.137.11, IP; 192.168.137.12, IP; 192.168.137.13, IP; 192.168.137.14, por cada computadora, y se asigno una computadora como servidor de las demás con la direccion IP; 192.168.137.1.

La direccion antes IP del la computadora que sirve como servidor fue la dirección de puerta de enlace predeterminada de las otras 4 computadoras y de la impresora.

De este modo se pudo lograr la comunicación entre computadoras e impresora y compartir sus recursos. Donde asignamos una computadora con funciones de servidor para las otras. También utilizamos un switch para realizar el enlace físico y formar la respectiva topologia estrella.

topologia estrella

INVESTIGACIÓN Y CONCLUSIÓN DE CONCEPTOS

WEB (Wired Equivalent Privacy) o "Privacidad Equivalente a Cableado"

WEP es el protocolo de seguridad de red inalámbrica más usado. El cifrado WEP requiere que los potenciales usuarios provean una clave o contraseña para poder obtener acceso a la red. Una copia de la clave se guarda en el enrutador o punto de acceso y debe coincidir con la proporcionada por los potenciales usuarios. Cada miembro de la red usa la misma clave para conectarse. Esta clave universal puede causar problemas de seguridad porque los usuarios individuales podrían compartir la información con otros.

WEP usa el algoritmo de cifrado RC4 para la confidencialidad, mientras que el CRC-32 proporciona la integridad. El RC4 funciona expandiendo una semilla ("seed" en inglés) para generar una secuencia de números pseudoaleatorios de mayor tamaño. Esta secuencia de números se unifica con el mensaje mediante una operación XOR para obtener un mensaje cifrado. WEP especifica un vector de iniciación (IV) de 24 bits que se modifica regularmente y se concatena a la contraseña (a través de esta concatenación se genera la semilla que sirve de entrada al algoritmo.

Una clave WEP de 128 bits consiste casi siempre en una cadena de 26 caracteres hexadecimales (0-9, a-f) introducidos por el usuario. Cada carácter representa 4 bits de la clave (4 x 26 = 104 bits). Añadiendo el IV de 24 bits obtenemos lo que conocemos como “Clave WEP de 128 bits”.

es el índice de modulación o en otras palabras, el radio (división) entre la desviación de picos de frecuencia y la frecuencia moduladora. Es obvio que cuando

es el índice de modulación o en otras palabras, el radio (división) entre la desviación de picos de frecuencia y la frecuencia moduladora. Es obvio que cuando  la desviación pico de frecuencias también es

la desviación pico de frecuencias también es  y por lo tanto no hay ningún tipo de modulación. Cuando

y por lo tanto no hay ningún tipo de modulación. Cuando  aparecen otras frecuencias o componentes laterales por encima y por debajo de la frecuencia portadora y en intervalos proporcionales a la frecuencia moduladora. Estos se vuelven parte del espectro resultante de la portadora ya modulada.

aparecen otras frecuencias o componentes laterales por encima y por debajo de la frecuencia portadora y en intervalos proporcionales a la frecuencia moduladora. Estos se vuelven parte del espectro resultante de la portadora ya modulada.

Los DBi, son exactamente iguales a los DBd pero en vez de usar un dipolo de media onda como referencia patrón usan un dipolo isotrópico de tan solo 1/4 de onda, de ahi que cualquier medida tomada en DBd al pasarla a DBi sufra un aumento muy generoso de unidades.

Una antena cuya ganancia real sean 2 DBd tendria una ganancia tambian real de 4 DBi, que es la medida estampada en su embalaje para llamar la atención del consumidor mal informado. La conclusión es sencilla, dos antenas de media onda equivalen a cuatro cuartos de onda sumados.

RED PRIVADA VIRTUAL

Es una red privada que se extiende, mediante un proceso de encapsulación y en su caso de encriptación, de los paquetes de datos a distintos puntos remotos mediante el uso de unas infraestructuras públicas de transporte.

Los paquetes de datos de la red privada viajan por medio de un "túnel" definido en la red pública. como se indica en la siguiente figura:

Las redes privadas virtuales crean un túnel o conducto de un sitio a otro para transferir datos a esto se le conoce como encapsulación además los paquetes van encriptados de forma que los datos son ilegibles para los extraños. como se muestra en la siguiente figura. El servidor busca mediante un ruteador la dirección IP del cliente VPN y en la red de transito se envian los datos sin problemas

Una clave WEP de 128 bits consiste casi siempre en una cadena de 26 caracteres hexadecimales (0-9, a-f) introducidos por el usuario. Cada carácter representa 4 bits de la clave (4 x 26 = 104 bits). Añadiendo el IV de 24 bits obtenemos lo que conocemos como “Clave WEP de 128 bits”.

VENTAJAS DEL WEP

La ventaja principal de WEP es la compatibilidad con equipos de diferentes fabricantes. Casi todos los enrutadores y dispositivos Wi-Fi soportan este protocolo de cifrado. Esto también significa que el hardware de marcas dispares pueden coexistir en la misma red con pocas dificultades.

DESVENTAJAS

Conociendo los IV utilizados repetidamente y aplicando técnicas relativamente simples de descifrado puede finalmente vulnerarse la seguridad implementada de la WEB. Aumentar los tamaños de las claves de cifrado aumenta el tiempo necesario para romperlo, pero no resulta imposible el descifrado.

mediante un WEP cracker o key cracker se trata de “romper” el cifrado de la red. Un key cracker es un programa basado generalmente en matemáticas estadísticas que procesa los paquetes capturados para descifrar la clave WEP. Crackear una llave más larga requiere la interceptación de más paquetes, pero hay ataques activos que estimulan el tráfico necesario (envenenadores deARP).

WAP

La diferencia principal con WEP es que la autenticación para WAP puede ser proporcionada de múltiples maneras. La red puede configurarse para aceptar una sola clave, una única clave proporcionada por cada usuario o incluso un certificado que debe ser instalado en cada dispostivo que se conectará a la red.

Las conexiones WAP también usan el Protocolo de Integridad de Clave Temporal, que reduce más el riesgo de que una conexión individual pueda ramificarse comprometiendo la seguridad de la red.El estándar WAP soporta la mayoría de las redes inalámbricas, incluyendo CDPD, CDMA, GSM, PDC, PHS, TDMA, FLEX, ReFLEX, iDEN, TETRA, DECT, DataTAC y Mobitex y es soportado por todos los sistemas operativos.

VENTAJAS WAP

La opción de asignarle a cada usuario una clave única puede en última instancia significar menos mantenimiento de red. Por ejemplo, una empresa no deberá hacer cambios significantes en la red cada vez que un empleado se vaya. Cambiar la clave en una red WEP significa actualizarla manualmente en cada dispositivo y punto de acceso en uso, mientras que un administrador de la red WAP sólo debería agregar o remover una sola clave.

WAP también usa un método de cifrado más fuerte, que hacen que sea más difícil para un espía hacer uso de las transmisiones de datos capturadas.

MODULACION EN AM, FM Y PM

Las ondas de frecuencia audio hay que mezclarlas con ondas portadoras para poder ser emitidas por la radio. Es necesario modificar la frecuencia (ritmo de oscilación), la amplitud (altura) o la fase (angulo del fasor de la señal) mediante un proceso denominado modulación. Estos dos primeros procesos explican la existencia de los dos tipos de estaciones AM o FM en la radio.

MODULACIÓN EN AM

La modulación en amplitud consiste exactamente en modular la amplitud de la onda portadora con la amplitud de la onda moduladora. La señal que obtenemos después de una modulación en amplitud recibe el nombre de señal modulada. La frecuencia de las oscilaciones de la onda portadora debe ser más elevada que la frecuencia de las oscilaciones de la moduladora. Para obtener una señal modulada con lo visto hasta ahora necesitamos dos circuitos oscilantes: uno de baja frecuencia, que nos va a proporcionar la onda moduladora, otro de alta frecuencia para producir la portadora y, además, un tercero denominado modulador que va a realizar la modulación de la onda portadora de acuerdo con la señal moduladora.

A) señal portadora. B) señal moduladora. C) señal modulad en amplitud

A la tensión que tiene la onda portadora, onda de alta frecuencia, la vamos a denominar Vaf, y a la tensión de la moduladora, onda de baja frecuencia, la llamaremos Vbf. Denominaremos grado de modulación al cociente entre la tensión de la onda moduladora, Vbf, y la tensión de la onda portadora Vaf; si a este cociente lo multiplicamos por 100 obtenemos el grado de modulación en tanto por ciento. Cuando el grado de modulación se hace superior al 100% es porque la tensión de baja frecuencia es superior a la de alta frecuencia. Si se da este caso, la onda portadora va a desaparecer y, mientras no varíen las tensiones, no va a poder llevar ninguna modulación.

La onda moduladora está formada por la mezcla de tres oscilaciones de distinta frecuencia y amplitud constante. La primera de ellas es la portadora, fp, la segunda es la "suma" de la portadora y la modulación, fp+fm, y la tercera la "diferencia" entre la portadora y la modulación, fp-fm. El espectro de una oscilación modulada en amplitud, AM, consta de la oscilación portadora, fp, cuya tensión máxima será Vp, de las dos frecuencias laterales, fp-fm y fp+fm, de tensiones V1=V2= 0,5 Vm. La oscilación portadora fm cuya tensión es Vm no pertenece al espectro de la oscilación modulada.

Normalmente, la modulación consta de una mezcla de frecuencias y no de una sola frecuencia, ya que la música y la voz humana, que son las señales que más se suelen transmitir a través de una portadora, constan de una gama de frecuencias muy amplias. En el caso de la música la gama de frecuencias oscila desde los 16 a los 16.000Hz y, en el caso de la voz humana, la banda está situada entre los 300 y los 3.500Hz. Por esta razón en el espectro de frecuencias aparecen dos bandas laterales, en lugar de dos oscilaciones laterales. El espectro de una señal de baja frecuencia viene dado por dos mitades situadas simétricamente a cada uno de los lados de una onda portadora. Como tenemos dos bandas laterales simétricas la información se va a transmitir dos veces, ya que la portadora no lleva ninguna información. Por lo tanto, podíamos transmitir sólo una de las bandas y conseguiríamos el mismo resultado, para hacer esto previamente tendríamos que filtrar la otra banda y la onda portadora.

CONCLUSIÓN

Una gran ventaja de AM es que su demodulación es muy simple y, por consiguiente, los receptores son sencillos y baratos. Otras formas de AM como la modulación por Banda lateral única o la Doble Banda Lateral son más eficientes en ancho de banda o potencia pero en contrapartida los receptores y transmisores son más caros y difíciles de construir, ya que además deberán reinsertar la portadora para conformar la AM nuevamente y poder demodular la señal trasmitida.

La desventaja es que la modulacion en am tiene baja calidad en transmicion de señales de video y audio y ya es una tecnica de modulacion obsoleta sustituida por tecnicas de modulacion digitales que son mas eficientes y con mejor calidad de trasnmicion de audio y video.

MODULACIÓN FM

En FM, la frecuencia instantánea de una onda portadora es variada de acuerdo a una onda moduladora, de tal forma que los cambios en la portadora se convierten en la frecuencia de la onda moduladora o frecuencia moduladora. La cantidad de variación en la onda portadora cambia alrededor de un promedio que se conoce como la desviación de picos de frecuencia entre ambas ondas y a la vez es proporcional a la amplitud de la onda moduladora.

Los parámetros de una señal con características de frecuencia modulada son los siguientes:

Frecuencia de la portadora o frecuencia promedio.

Frecuencia de la portadora o frecuencia promedio.

Frecuencia moduladora.

Frecuencia moduladora.

Desviación de picos de frecuencia.

Desviación de picos de frecuencia.

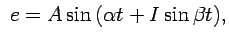

La ecuación para una onda resultante de frecuencia modulada con un pico de amplitud  y en donde ambos componentes de onda son sinuosidales es la siguiente:

y en donde ambos componentes de onda son sinuosidales es la siguiente:

donde  es la amplitud instantánea de la onda portadora que ya ha sido modulada,

es la amplitud instantánea de la onda portadora que ya ha sido modulada,  es la frecuencia de la onda portadora en

es la frecuencia de la onda portadora en  y

y  es la frecuencia de la onda moduladora también en

es la frecuencia de la onda moduladora también en  .

.

El numero de frecuencias laterales que ocurren en FM está relacionado al índice de modulación  de tal forma que al incrementar

de tal forma que al incrementar  de 0 en adelante, una cantidad proporcional a la energía de la portadora es tomada y distribuida a cada una de las bandas o frecuencias laterales. También al incrementarse el valor del índice de modulación, el ancho de banda de la onda resultante es ampliado y se van produciendo bandas laterales. Las frecuencias del lado de arriba y de abajo son intervalos proporcionales a la frecuencia moduladora

de 0 en adelante, una cantidad proporcional a la energía de la portadora es tomada y distribuida a cada una de las bandas o frecuencias laterales. También al incrementarse el valor del índice de modulación, el ancho de banda de la onda resultante es ampliado y se van produciendo bandas laterales. Las frecuencias del lado de arriba y de abajo son intervalos proporcionales a la frecuencia moduladora  y son simétricos alrededor de la portadora

y son simétricos alrededor de la portadora  . Las amplitudes de la portadora y los componentes de sus bandas laterales están determinados por funciones de Bessel del primer tipo y de orden-

. Las amplitudes de la portadora y los componentes de sus bandas laterales están determinados por funciones de Bessel del primer tipo y de orden- así:

así:  en donde el argumento de esta función es el índice de modulación

en donde el argumento de esta función es el índice de modulación

Una señal moduladora (la primera) puede transmitirse modulando una onda portadora en AM (la segunda) o FM (la tercera), entre otras.

CONCLUSIÓN

La modulación de frecuencia (FM) tiene numerosas ventajas sobre la modulación AM, como mejor fidelidad e inmunidad de ruido. Sin embargo, es mucho más complejo modular y demodular una onda portadora con FM.

MODULACIÓN EN PM

Es una modulación que se caracteriza porque la fase de la onda portadora varía en forma directamente proporcional de acuerdo con la señal modulante.

señal moduladora

señal portadora

señal modulada

Supongamos que la señal a ser transmitida o moduladora es  y que la señal portadora se expresa como:

y que la señal portadora se expresa como:

- Para señales de amplitud pequeña, la modulación de fase es similar a la AM y muestra, por tanto, el "doblado" de su ancho de banda base y pobre eficiencia.

- Para señales senoidales grandes, esta modulación es similar a la FM, y su ancho de banda es aproximadamente:

donde y

y  es el índice de modulación. Esto también se conoce como la Regla de Carson para la modulación de fase. El índice de modulación, en este caso, indica cuanto varía la fase alrededor del valor sin modulación en la onda portadora:

es el índice de modulación. Esto también se conoce como la Regla de Carson para la modulación de fase. El índice de modulación, en este caso, indica cuanto varía la fase alrededor del valor sin modulación en la onda portadora:

Donde:

La señal resultante es descrita por la siguiente ecuación:

Esto demuestra como  modula la fase; mientras mayor sea el valor de la señal en determinado punto en el tiempo, mayor será el desfase de la onda portadora en ese punto. Esto también puede ser visto como un cambio en la frecuencia de la onda portadora y así la Modulación de Fase se puede considerar como un caso especial de la FM en la cual la modulación en frecuencia es dada por la derivada respecto al tiempo de la modulación de fase.

modula la fase; mientras mayor sea el valor de la señal en determinado punto en el tiempo, mayor será el desfase de la onda portadora en ese punto. Esto también puede ser visto como un cambio en la frecuencia de la onda portadora y así la Modulación de Fase se puede considerar como un caso especial de la FM en la cual la modulación en frecuencia es dada por la derivada respecto al tiempo de la modulación de fase.

Las matemática del comportamiento de la densidad espectral revela que existen dos regiones de interés particular:

Donde  es la desviación pico en fase.

es la desviación pico en fase.

CONCLUSION

La modulación de fase (PM) no es muy utilizada principalmente por que se requiere de equipos de recepción más complejos que en FM y puede presentar problemas de ambigüedad para determinar por ejemplo si una señal tiene una fase de 0º o 180º.

LOS BDi

El dBi, o decibelio isótropo, es una unidad para medir la ganancia de una antena en referencia a una antena isótropa teórica. El valor de dBi corresponde a la ganancia de una antena ideal (teórica) que irradia la potencia recibida de un dispositivo al que está conectado, y al cual también transmite las señales recibidas desde el espacio, sin considerar ni pérdidas ni ganancias externas o adicionales de potencias.

CONCLUSIONES

Una antena cuya ganancia real sean 2 DBd tendria una ganancia tambian real de 4 DBi, que es la medida estampada en su embalaje para llamar la atención del consumidor mal informado. La conclusión es sencilla, dos antenas de media onda equivalen a cuatro cuartos de onda sumados.

RED PRIVADA VIRTUAL

Es una red privada que se extiende, mediante un proceso de encapsulación y en su caso de encriptación, de los paquetes de datos a distintos puntos remotos mediante el uso de unas infraestructuras públicas de transporte.

Los paquetes de datos de la red privada viajan por medio de un "túnel" definido en la red pública. como se indica en la siguiente figura:

Las redes privadas virtuales crean un túnel o conducto de un sitio a otro para transferir datos a esto se le conoce como encapsulación además los paquetes van encriptados de forma que los datos son ilegibles para los extraños. como se muestra en la siguiente figura. El servidor busca mediante un ruteador la dirección IP del cliente VPN y en la red de transito se envian los datos sin problemas

CONCLUSIONES

Este tipo de tecnología puede ser la solución para las empresas ya que contiene ventajas más significativas como la integridad, confidencialidad y seguridad de los datos. También reducción de costos, tiene un forma sencilla de usar, es sencilla la instalación del cliente en cualquier PC windows, posee un control de Acceso basado en políticas de la organización, tiene herramientas de diagnostico remoto, Los algoritmos de compresión optimizan el tráfico del cliente, evita el alto costo de las actualizaciones y mantenimiento a las PC´s remotas.

No hay comentarios:

Publicar un comentario